TA็ๆฏๆฅๅฟๆ

| ๅฅๆ

2019-12-9 15:37 |

|---|

็ญพๅฐๅคฉๆฐ: 44 ๅคฉ [LV.5]ๅธธไฝๅฑ

ๆฐI

็ป่บซvipไผๅ

- UID

- 9295

- ๅ

ๅฎ

- 279

- ๅจๆ

- 60

- ่ดก็ฎ

- 3

- ไฟก่ชๅผ

- 0

- ็ฒพๅ

- 0

- ๅจ็บฟๆถ้ด

- 19 ๅฐๆถ

- ๆณจๅๆถ้ด

- 2017-10-31

- ๆๅ็ปๅฝ

- 2019-12-9

- ่ฟ่ง

- 0

- ็งฏๅ

- 196

|

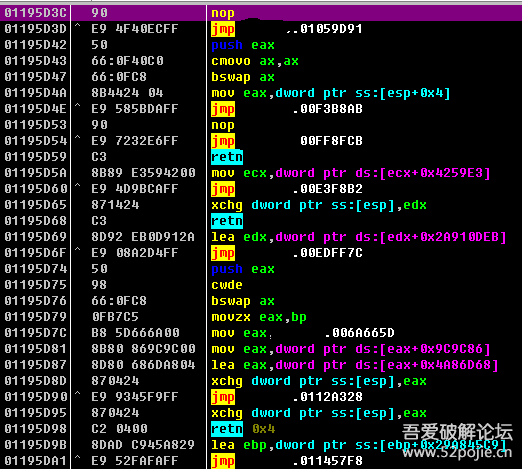

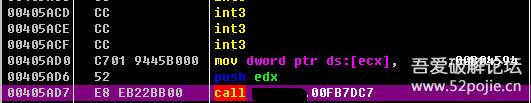

5ใ่ฟๅIAT

้ไพฟๆพไธไธชIAT่ฐ็จๅฝๆฐ่ทไธไธ๏ผๅๅฅฝOEPไธ้ขๅฐฑๆไธคไธช FF25 ๅ็IAT ่ฐ็จ๏ผ่ท่ฟๅป็ไธ

่ฟๆฏๅฅ้ฝ็ไธๆ๏ผไธ่ฟๆฒกๅ

ณ็ณป ๆข็ถๆฏ่ฐ็จIATๅฝๆฐ๏ผ่ฏๅฎไผๅจๆไธๆถๅป่ฐๅฐ็ๅฎๅฝๆฐๅฐๅๅป็ ็ปง็ปญ่ทไธ้ขๆๆดไธช่ท็ๆต็จ่ดดไธๆฅ

่ฟๆฏๆดไธชๆต็จ็ๅฎ้

ๆง่ก็ไปฃ็ ๏ผ็ฐๅจๅๆไธ

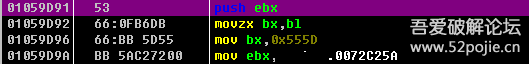

01059D91 53 push ebx ไฟๆค็ฏๅข

01059D92 66:0FB6DB movzx bx,bl ๅๅพไปฃ็

01059D96 66:BB 5D55 mov bx,0x555D ๅๅพไปฃ็

01059D9A BB 5AC27200 mov ebx,0072C25A ่ฟๆๆฏๆ็ปๅฏนEBXๆไฝๆไปฅไธ้ขไธคๆก้ฝๆฏๆฒก็จ็ไปฃ็

00F3BBFF 8B9B 25697400 mov ebx,dword ptr ds:[ebx+0x746925] ่ฎก็ฎๅฐๅ

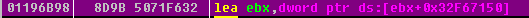

01196B98 8D9B 5071F632 lea ebx,dword ptr ds:[ebx+0x32F67150] ่ฎก็ฎๅฐๅ

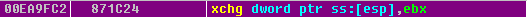

00EA9FC2 871C24 xchg dword ptr ss:[esp],ebx ๅๆ ้กถไบคๆข๏ผๅนถ่ฟๅEBX็ๅๅงๅผ

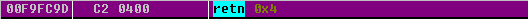

00F9FC9D C2 0400 retn 0x4 ่ฟๅEBX ๅนถ่ฟๅๅฝๆฐ

่ฟๆถๅ็ไธๅ ๆ ๆ ้กถๅบ็ฐ็ๅฎๅฝๆฐ็ๅฐๅ

00F9FC9D C2 0400 retn 0x4 ๅๆไธ่ฟๆกๆไปค็ๆง่กๆต็จ๏ผๅ

EIP=ๆ ้กถ็ๅผ ไนๅฐฑๆฏ็ๅฎๅฝๆฐๅฐๅ๏ผๆ ้กถ+4+4 ๆๆฑ็ผ็ไบบๅฐฑไผๅ็ฐ๏ผๆ ้กถ+8็ไฝ็ฝฎไฟๅญๆฏๅฝๅCALL็่ฟๅๅฐๅ ้ฃๆง่กไบ่ฟๆกๆไปคๅ่ฟๅๅฐๅไธๆฏๆฒกๆไบไน๏ผๅ ไธบ่ฟไธชIAT่ฐ็จ ๆฒกๅ ๅฏๅๆฏ FF25ๅ็ ไนๅฐฑๆฏ jmp [????????] ๆไปฅไธ้่ฆ่ฟๅๅฐๅ ๏ผ่่ฐ็จ่ฟไธชIAT็ๆถๅ ๆฏๆไธไธชCALL็่ฟCALL็ๆถๅๅฐฑไผPUSH่ฟๅๅฐๅๅฐๅ ๆ ๏ผๆไปฅ่ฟไธชIATๅค็็ๅพๅทงๅฆ๏ผๆง่กๅฎ็ๅฎๅฝๆฐๅ็ดๆฅๅฐฑ่ฟๅๅฐ่ฐ็จIATCALL็ไธ้ข็ปง็ปญๆง่กไบใ

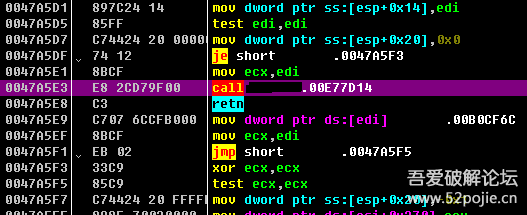

็ๅพ็ๅ็ฐ ่ฟไธชCALL ไธ้ขๆไธๆก RETNๆไปค ็ๆฅ่ฟๆก ๆฏVMPๅ ไธๅป็ไบ๏ผไฝๆฏไธ่ฆๅฟฝ็ฅไบ่ฟๆกๆไปค ๅ ไธบ่ฟๆกๆไปคๅพ้่ฆ๏ผVMPๅจ่ทๅ IATๅฐๅ็ๆๅRETN็ๅฐๅ ไผ้ๆบJMPๅฐไปฃ็ ไปๆทปๅ ็RETN ไธ๏ผๅนถไธๅฎๅ

จๆฏๅจๅฃณๆฎต ๆไปฅ่ฟไธชRETN ่ฆ็ๅฐๆๅๅค็ใ

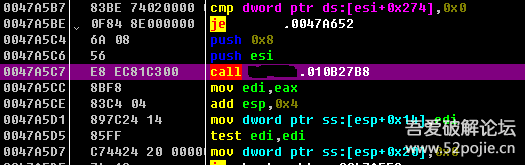

ๅๆพไธไธชFF25 ๅ็IAT่ฐ็จ็็

่ท่ฟๅป็ไธ๏ผไธ้ขๆฏๆง่กๆต็จไปฃ็

00FB7DC7 90 nop

00FB7DC8 0FB7D6 movzx edx,si ๅๅพไปฃ็

00FB7DCB 66:0FBED1 movsx dx,cl ๅๅพไปฃ็

00FB7DCF 5A pop edx ๅบๆ

00FB7DD0 871424 xchg dword ptr ss:[esp],edx ไบคๆขๆ ้กถ็ๅผ๏ผ่ฟๅ EDXๅๅงๅผ

00FB7DD3 52 push edx ไฟๆค็ฏๅข

00FB7DD4 66:0FBED1 movsx dx,cl ๅๅพ

00FB7DD8 0FB7D6 movzx edx,si ๅๅพ

00FB7DDB BA B7757D00 mov edx,007D75B7 ่ฎก็ฎๅฐๅ

010DFDAD 8B92 3D036900 mov edx,dword ptr ds:[edx+0x69033D] ่ฎก็ฎๅฐๅ

0102B837 8D92 B52FE512 lea edx,dword ptr ds:[edx+0x12E52FB5] ่ฎก็ฎๅฐๅ

00EACB30 871424 xchg dword ptr ss:[esp],edx ๅฝๆฐ็ๅฎๅฐๅ็ปๆ ้กถ ๅนถ่ฟๅ็ฏๅข

0115D36E C2 0400 retn 0x4

่ฟไธชFF25 CALL ็็ฌฌๅ่ก ๆไธชPOP edx ่่ฟ่ฟไธชCALLไนๅ ๆไธไธชpush edx ,ๅฏไปฅ็ๅบ ่ฟไธชpush edx ไนๆฏๅๅพไปฃ็ ๆฏ VMP่ชๅทฑๆทปๅ ไธๅป็๏ผ็ๆฅVMP ไผ้ๆบๅจไธไธ ๅกซๅ

ไธไธชๅญ่๏ผๅจไธ้ขๅฐฑๆฏ PUSH ไธไธชๅฏๅญๅจ๏ผๅจไธ้ขๅฐฑๆฏ retn

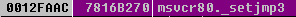

ๆพไธไธช FF15ๅ็CALL็็

่ท่ฟๅป็ไธๆต็จ

010B27B9 BE B34E6E0B mov esi,0xB6E4EB3 ๅๅพไปฃ็

00EFFC5B 5E pop esi ๅบๆ

00EEB9B0 873424 xchg dword ptr ss:[esp],esi ไบคๆขๆ ้กถ็ๅผ๏ผ่ฟๅ ESIๅๅงๅผ

00F437BB 56 push esi ไฟๅญ็ฏๅข

00F8D827 BE 4B084800 mov esi,0048084B ่ฎก็ฎๅฐๅ

00FA55B3 8BB6 C005B900 mov esi,dword ptr ds:[esi+0xB905C0] ่ฎก็ฎๅฐๅ

010E8053 8DB6 3F68AD31 lea esi,dword ptr ds:[esi+0x31AD683F] ่ฎก็ฎๅฐๅ

00F44191 873424 xchg dword ptr ss:[esp],esi ็ๅฎๅฝๆฐๅฐๅ็ปๆ ้กถ๏ผ่ฟๅ็ฏๅข

0057A761 C3 retn

็ฌฌไบ่ก pop esi ็ๆฅ่ฟไธชCALL ็push esi ๆฏๅๅพๆไปคไบ๏ผไฝๆฏ ๅ็ฐ่ฟไธช ๆฏretn ไธบไปไนไธๆฏ๏ผretn 04 ๅข๏ผๅ ไธบ่ฟไธชๆฏ FF15 ๅ่ฐ็จ๏ผไนๅฐฑๆฏ call [????????] ้่ฆๆง่กๅฎๅ่ฟๅๅฐcall ไธ้ข็ปง็ปญๆง่ก

ๅๆพไธไธชFF15ๅ่ฐ็จ็็

|

|

|Archiver|ๆๆบ็|ๅฐ้ปๅฑ|1401่ฝฏไปถๅฎๅ

จ

( ICPๅค16034480ๅท )

|Archiver|ๆๆบ็|ๅฐ้ปๅฑ|1401่ฝฏไปถๅฎๅ

จ

( ICPๅค16034480ๅท )