TAзЪДжѓПжЧ•ењГжГЕ | е•ЛжЦЧ

2019-12-9 15:37 |

|---|

з≠ЊеИ∞姩жХ∞: 44 姩 [LV.5]еЄЄдљПе±Еж∞СI

зїИиЇЂvipдЉЪеСШ

- UID

- 9295

- еЕГеЃЭ

- 279

- е®БжЬЫ

- 60

- иі°зМЃ

- 3

- дњ°и™ЙеАЉ

- 0

- з≤ЊеНО

- 0

- еЬ®зЇњжЧґйЧі

- 19 е∞ПжЧґ

- ж≥®еЖМжЧґйЧі

- 2017-10-31

- жЬАеРОзЩїељХ

- 2019-12-9

- ињЭиІД

- 0

- зІѓеИЖ

- 196

|

иЈЯињЫеОїзЬЛдЄЛжµБз®Л

00E77D14 90 nop

00E77D15 51 push ecx дњЭе≠ШзОѓеҐГ

00E77D16 66:F7D1 not cx еЮГеЬЊдї£з†Б

00E77D19 8B4C24 04 mov ecx,dword ptr ss:[esp+0x4] ж†Ий°ґ+4пЉИи∞ГзФ®CALLзЪДињФеЫЮеЬ∞еЭАпЉЙзїЩECXпЉМ

00FB7CFF 8D49 01 lea ecx,dword ptr ds:[ecx+0x1] еПЦ ињФеЫЮеЬ∞еЭА+1зЪДеАЉ зїЩECX

01013FB5 894C24 04 mov dword ptr ss:[esp+0x4],ecx йЗНжЦ∞еЖЩеЕ•еИ∞ињФеЫЮе§Д

01013FB9 B9 A1598A00 mov ecxпЉМ008A59A1 иЃ°зЃЧеЬ∞еЭА

010566B2 8B89 94C36C00 mov ecx,dword ptr ds:[ecx+0x6CC394] иЃ°зЃЧеЬ∞еЭА

00E95200 8D89 19378077 lea ecx,dword ptr ds:[ecx+0x77803719] иЃ°зЃЧеЬ∞еЭА

00FEA363 870C24 xchg dword ptr ss:[esp],ecx зЬЯеЃЮеЗљжХ∞еЬ∞еЭАзїЩж†Ий°ґпЉМињШеОЯзОѓеҐГ

010ABADE C3 retn

ињЩдЄ™ жЬЙзВєдЄНдЄАж†ЈеХКпЉМеЊИзЃАеНХ зЬЛи∞ГзФ®CALL зЪДдЄЛйЭҐжЬЙдЄАдЄ™ RETNеХКпЉМињЩи¶БжШѓж≠£еЄЄињФеЫЮ з®ЛеЇПињШдЄНеЊЧиЈСй£ЮеХКпЉМVMPеЈІе¶ЩзЪДеИ©зФ® 4 5 6дЄЙи°Мдї£з†Б е∞±жРЮеЃЪдЇЖпЉМињЩеЖЩе£≥зЪДдЇЇзЬЯжШѓиДСжіЮе§ІеЉАеХКпЉБ

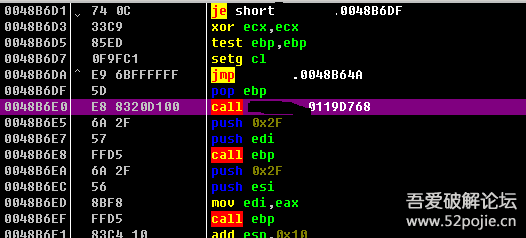

жЙАжЬЙзЪДIATеК†еѓЖе∞±ињЩж†ЈеЃМдЇЖеРЧпЉЯпЉЯпЉЯ NO ињШжЬЙжЫіиДСжіЮе§ІеЉАзЪД еЊАдЄЛзЬЛ

иЈЯињЫеОїзЬЛзЬЛ

0119D768 90 nop

0106B2C9 872C24 xchg dword ptr ss:[esp],ebp дЇ§жНҐж†Ий°ґзЪДеАЉпЉМињШеОЯж†Ий°ґ

00F3E26F 55 push ebp дњЭе≠ШињФеЫЮеЬ∞еЭА

00F3E270 F7D5 not ebp еЮГеЬЊдї£з†Б

00F3E272 50 push eax дњЭе≠ШзОѓеҐГ

00F3E273 B8 D41D4300 mov eax,00431DD4 иЃ°зЃЧеЬ∞еЭА

00F3E278 66:8BEB mov bp,bx еЮГеЬЊдї£з†Б

00F3E27B 8B80 41F7BE00 mov eax,dword ptr ds:[eax+0xBEF741] иЃ°зЃЧеЬ∞еЭА

00F3E281 66:0F4FE8 cmovg bp,ax еЮГеЬЊдї£з†Б

00F3E285 66:8BE8 mov bp,ax еЮГеЬЊдї£з†Б

00F3E288 8D80 903F170C lea eax,dword ptr ds:[eax+0xC173F90] иЃ°зЃЧеЬ∞еЭА

00F3E28E 0FB7E8 movzx ebp,ax еЮГеЬЊдї£з†Б

00F3E291 8BE8 mov ebp,eax зЬЯеЃЮеЗљжХ∞еЬ∞еЭАзїЩ EBP

00F3E293 58 pop eax ињШеОЯ еѓДе≠ШеЩ®

011B5D71 C3 retn

ињЩжШѓеЬ®еє≤еХ•еСҐпЉЯпЉЯ еТЛжККзЬЯеЃЮеЗљжХ∞еЬ∞еЭА зїЩдЇЖ EBPеСҐпЉЯ зЬЛи∞ГзФ®е§ДзЪДдЄЛйЭҐ жЬЙдЄАдЄ™ call ebp жШОзЩљдЇЖеРІ ињЩжШѓжКК mov xx,[????????] жХіжИРдЇЖдЄАдЄ™CALLеУ¶пЉМеЖНжЭ•зЬЛдЄЛе†Жж†И и∞ГзФ®е§Дpop EBP пЉМ CALLеЖЕ зђђ2и°М жЬЙжККж†Ий°ґзЪДеАЉињШеОЯдЇЖпЉМзДґеРОжККеЗљжХ∞зЪДињФеЫЮеЬ∞еЭАйЗНжЦ∞PUSHињЫеОїпЉМињЩйЗМе§ДзРЖзЪДеЊИеЈІе¶ЩпЉМжЙАжЬЙ и∞ГзФ®е§ДзЪД pop ebpдєЯжШѓеЮГеЬЊжМЗдї§пЉМињЩе∞±еЃМдЇЖпЉЯпЉЯпЉЯNOињШжЬЙеЊАдЄЛзЬЛ

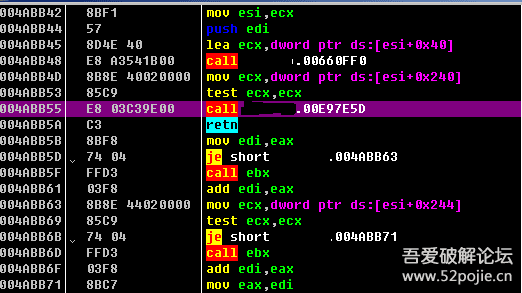

иЈЯињЫеОїзЬЛдЄЛ

00E97E5D 90 nop

00E97E5E 0FBFDB movsx ebx,bx еЮГеЬЊдї£з†Б

010C1083 50 push eax дњЭе≠ШзОѓеҐГ

010C1084 8B4424 04 mov eax,dword ptr ss:[esp+0x4] иОЈеПЦељУеЙНCALLзЪДињФеЫЮеЬ∞еЭАзїЩEAX

00E2EB3F 8D40 01 lea eax,dword ptr ds:[eax+0x1] иОЈеПЦељУеЙНCALLињФеЫЮеЬ∞еЭА+1зїЩEAX

00E2EB42 0F45DB cmovne ebx,ebx еЮГеЬЊдї£з†Б

00E2EB45 66:0FB6DB movzx bx,bl еЮГеЬЊдї£з†Б

00E2EB49 894424 04 mov dword ptr ss:[esp+0x4],eax дњЭе≠ШињФеЫЮеЬ∞еЭА

00E2EB4D B8 012C4300 mov eax,00432C01 иЃ°зЃЧеЬ∞еЭА

00E2EB52 66:0FBEDB movsx bx,bl еЮГеЬЊдї£з†Б

00E2EB56 66:8BDF mov bx,di еЮГеЬЊдї£з†Б

01170378 8B80 F58CC000 mov eax,dword ptr ds:[eax+0xC08CF5] иЃ°зЃЧеЬ∞еЭА

0117037E 0FB7DC movzx ebx,sp еЮГеЬЊдї£з†Б

01170381 0F41DE cmovno ebx,esi еЮГеЬЊдї£з†Б

01170384 F6D7 not bh еЮГеЬЊдї£з†Б

01170386 8D80 145A2C32 lea eax,dword ptr ds:[eax+0x322C5A14] иЃ°зЃЧеЬ∞еЭА

0117038C B3 85 mov bl,0x85 еЮГеЬЊдї£з†Б

0117038E 8ADE mov bl,dh еЮГеЬЊдї£з†Б

01170390 8BD8 mov ebx,eax зЬЯеЃЮеЗљжХ∞еЬ∞еЭАзїЩ EBX

01170392 0FBFC2 movsx eax,dx еЮГеЬЊдї£з†Б

01170395 C6C4 E2 mov ah,0xE2 еЮГеЬЊдї£з†Б

01170398 0FC8 bswap eax еЮГеЬЊдї£з†Б

0117039A 58 pop eax ињШеОЯзОѓеҐГ

0117039B C3 retn

иЃ§зЬЯзЬЛ дЇЖдЄКйЭҐзЪДйГ®еИЖпЉМињЩйЗМдЄНйЪЊзРЖиІ£дЇЖеРІпЉМ 4 5 8и°Ме§ДзРЖи∞ГзФ®е§ДзЪД дЄЛйЭҐ retn зЪДпЉМеЗљжХ∞жШѓиОЈеПЦ EBXзЪДи∞ГзФ®еАЉзЪД

дЄАеЕ±6зІН IATзЫЄеЕ≥зЪДе§ДзРЖпЉМжЙАдї•жИСжШѓ дЄАиЊєеЖЩиДЪжЬђдЄАиЊєй™ВеЖЩ VMPе£≥зЪДдЇЇпЉМи¶БдЄНи¶БињЩдєИеЭСеХКпЉБдЄНе§ЪиѓідЇЖдЄЛйЭҐиіідЄКиДЪжЬђпЉБйЬАи¶БзЪДиЗ™еЈ±еОїдЄЛпЉБ йУЊжО•пЉЪhttps://pan.baidu.com/s/1geYm4YB еѓЖз†БпЉЪkm9e

|

иѓДеИЖ

-

жЯ•зЬЛеЕ®йГ®иѓДеИЖ

|

|Archiver|жЙЛжЬЇзЙИ|е∞ПйїСе±Л|1401иљѓдїґеЃЙеЕ®

( ICPе§З16034480еПЈ )

|Archiver|жЙЛжЬЇзЙИ|е∞ПйїСе±Л|1401иљѓдїґеЃЙеЕ®

( ICPе§З16034480еПЈ )